Trellix potencia SecOps en todo el mundo con la plataforma de seguridad impulsada por GenAI, diseñada de manera responsable y la más amplia de la industria.

&

&

IS Security y Trellix: Ciberseguridad que Aprende y se Adapta

En un mundo digital en constante cambio, las amenazas evolucionan a un ritmo sin precedentes. Es por eso que en IS Security nos asociamos con líderes de la industria como Trellix para ofrecer a nuestros clientes una plataforma de seguridad viva, diseñada para proteger sus activos más críticos y adaptarse a las nuevas amenazas.

Una Alianza Estratégica para su Seguridad

La colaboración entre IS Security y Trellix combina la experiencia en soluciones de ciberseguridad de IS Security con la innovadora plataforma XDR (Detección y Respuesta Extendidas) de Trellix. Juntos, ofrecemos una visibilidad y un control inigualables sobre todo su ecosistema digital, desde los endpoints hasta la nube.

Ciberseguridad que aprende y se adapta

En un mundo digital en constante cambio, las amenazas evolucionan a un ritmo sin precedentes. Es por eso que en IS Security nos asociamos con líderes de la industria como Trellix para ofrecer a nuestros clientes una plataforma de seguridad viva, diseñada para proteger sus activos más críticos y adaptarse a las nuevas amenazas.

Una Alianza Estratégica para su Seguridad

La colaboración entre IS Security y Trellix combina la experiencia en soluciones de ciberseguridad de IS Security con la innovadora plataforma XDR (Detección y Respuesta Extendidas) de Trellix. Juntos, ofrecemos una visibilidad y un control inigualables sobre todo su ecosistema digital, desde los endpoints hasta la nube.

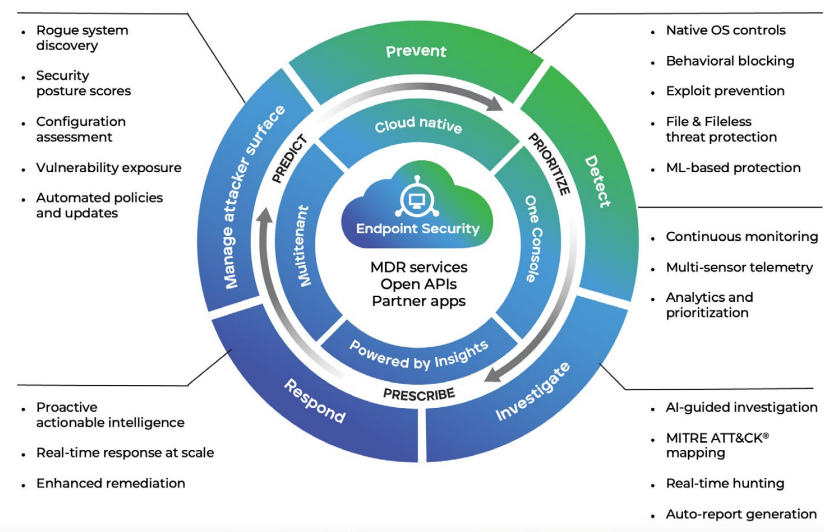

Detectá, contené y recuperate de las amenazas más rápido.

La seguridad moderna para endpoints ofrece una protección multicapa que reduce tu superficie de ataque, detecta amenazas que lograron evadir los controles de seguridad y permite remediarlas rápidamente.

También incluye capacidades forenses para identificar y contener el alcance del ataque, de modo que puedas volver con rapidez y confianza a un estado seguro y confiable.

Trellix Endpoint Security (ENS): La Base de la Prevención Proactiva

Trellix Endpoint Security (ENS) constituye la primera línea de defensa, una solución robusta diseñada para asegurar todos los puntos de entrada de los dispositivos de usuario final, como ordenadores de sobremesa, portátiles y servidores. Su arquitectura modular permite una defensa en profundidad:

Módulos de Defensa Clave:

- Threat Prevention: Impide que las amenazas conocidas accedan a los sistemas, escanea archivos automáticamente al ser accedidos y ejecuta análisis dirigidos para buscar malware.

- Adaptive Threat Protection (ATP): Analiza dinámicamente el contenido y el comportamiento de los archivos, tomando decisiones de bloqueo o contención basadas en la reputación, reglas predefinidas y umbrales de riesgo.

- Firewall: Supervisa y bloquea activamente las comunicaciones sospechosas entre el dispositivo y la red, protegiendo contra botnets y ataques de red.

- Web Control: Monitoriza la actividad de navegación web y bloquea el acceso a sitios maliciosos y la descarga de archivos peligrosos basándose en la inteligencia de reputación global.

Módulos de Defensa Clave:

Tecnologías de Prevención Avanzada:

- Real Protect: Va más allá de las firmas tradicionales, utilizando la clasificación de comportamiento mediante machine learning para detectar y bloquear amenazas de día cero y malware desconocido casi en tiempo real.

- Dynamic Application Containment (DAC): Es una defensa crucial contra el ransomware y el greyware. Cuando una aplicación desconocida o sospechosa intenta ejecutarse, DAC la aísla en un contenedor seguro, monitorizando su comportamiento e impidiendo que realice cambios maliciosos en el sistema, como el cifrado de archivos. Esto permite neutralizar la amenaza en el "paciente cero" antes de que pueda propagarse.

Threat Intelligence: El Poder de la Visibilidad Global

Todas las soluciones de Trellix se nutren de una de las redes de inteligencia de amenazas más grandes y activas del mundo, alimentada por datos de más de mil millones de sensores globales. Esta vasta telemetría se analiza en tiempo real para identificar nuevas campañas de ataque, infraestructura de malware y tácticas de actores maliciosos.

Trellix Insights lleva esta inteligencia un paso más allá de la simple reactividad. Ofrece inteligencia proactiva y prescriptiva, analizando el perfil de una organización (su industria, geografía y postura de seguridad actual) para predecir qué amenazas tienen más probabilidades de atacarla. A continuación, proporciona recomendaciones concretas sobre cómo fortalecer las defensas para anticiparse a estos ataques, permitiendo a los equipos de seguridad pasar de una postura reactiva a una proactiva

Más información

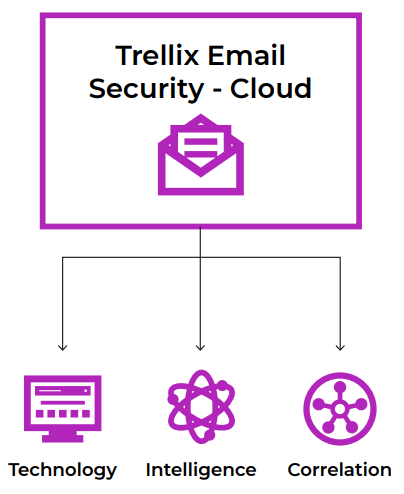

Email & Collaboration Security: Blindando el Principal Vector de Ataque

Con más del 90% de los ciberataques comenzando con un correo electrónico de phishing, asegurar este vector es una prioridad absoluta.

Trellix Email Security proporciona una defensa multicapa que utiliza IA y machine learning para analizar cada correo electrónico en busca de amenazas. Es capaz de detener campañas avanzadas de phishing, ataques de suplantación de identidad del CEO (Business Email Compromise - BEC) y la entrega de ransomware antes de que lleguen a la bandeja de entrada del usuario. La protección de Trellix se extiende más allá del correo electrónico para asegurar también las plataformas de colaboración empresarial como Microsoft 365 (incluyendo SharePoint y Teams), donde los archivos maliciosos pueden propagarse rápidamente.

Protección Avanzada Contra Phishing y Ransomware

Dado que la información personal es fácilmente accesible en línea, un cibercriminal puede utilizar ingeniería social para engañar a casi cualquier usuario y lograr que realice una acción, haga clic en una URL o abra un archivo adjunto.

Email Security – Cloud ofrece detección y protección en tiempo real contra el robo de credenciales (credential harvesting), la suplantación de identidad (impersonation) y los ataques de spear-phishing que típicamente evaden a los servicios de seguridad de correo tradicionales. Los correos son analizados y puestos en cuarentena (bloqueados) si se encuentran amenazas desconocidas y avanzadas ocultas en:

- Todo tipo de adjuntos, incluyendo archivos EXE, DLL, PDF, SWF, DOC/DOCX, XLS/XLSX, PPT/PPTX, JPG, PNG, MP3, MP4 y archivos comprimidos ZIP/RAR/TNEF.

- Archivos adjuntos cifrados o protegidos con contraseña.

- URLs de phishing para robo de credenciales y de typosquatting.

- URLs incrustadas en correos, PDFs y documentos de Microsoft Office.

- Vulnerabilidades de sistemas operativos, navegadores y aplicaciones.

- Código malicioso oculto en correos de spear-phishing.

Aunque los ataques de ransomware comienzan con un correo, requieren una comunicación de vuelta (callback) a un servidor de Comando y Control (C2) para cifrar los datos. Email Security – Cloud identifica y detiene estas complejas campañas de malware multifase que son difíciles de detectar.

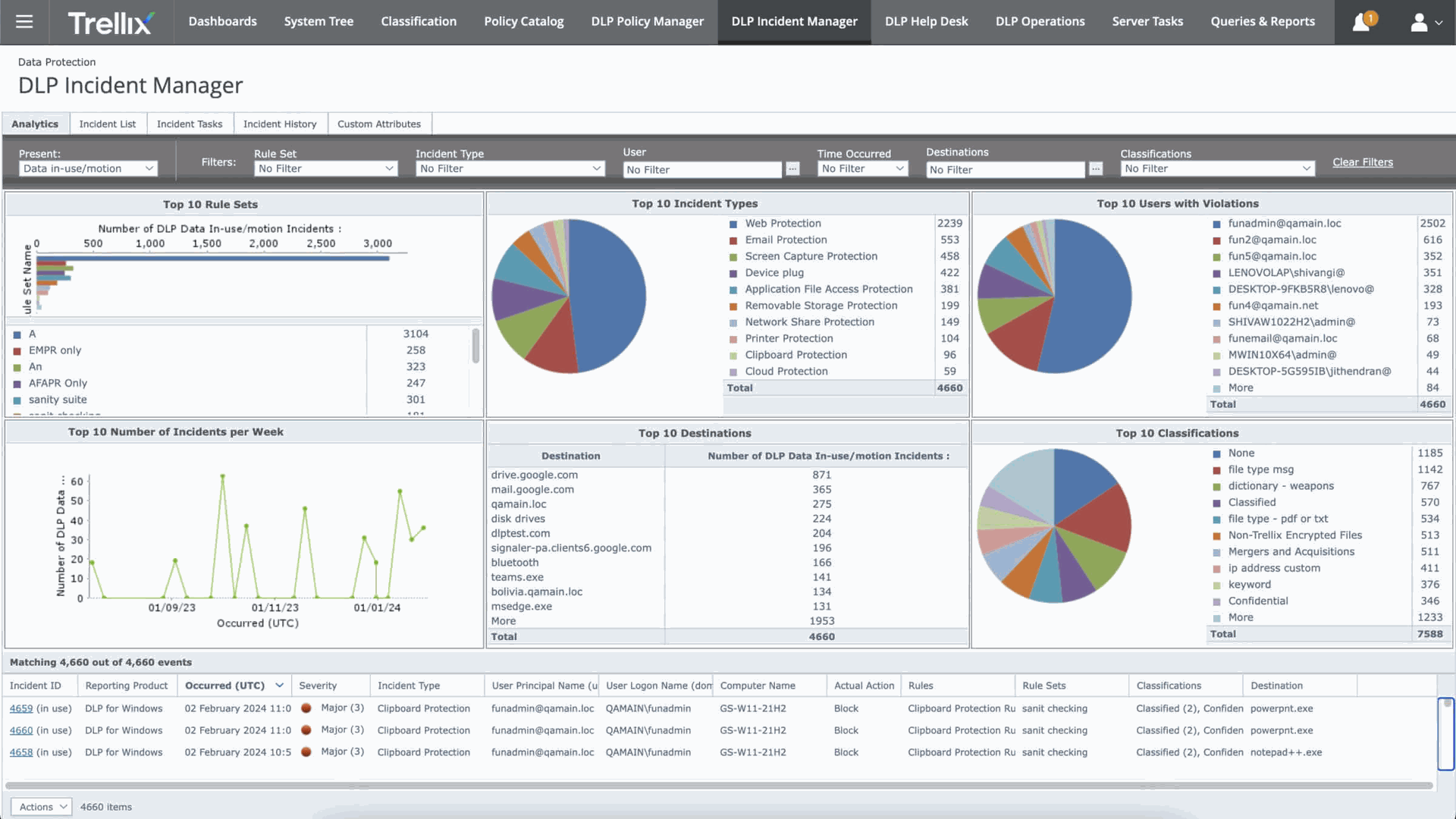

Data Security: Protegiendo el Activo Más Valioso

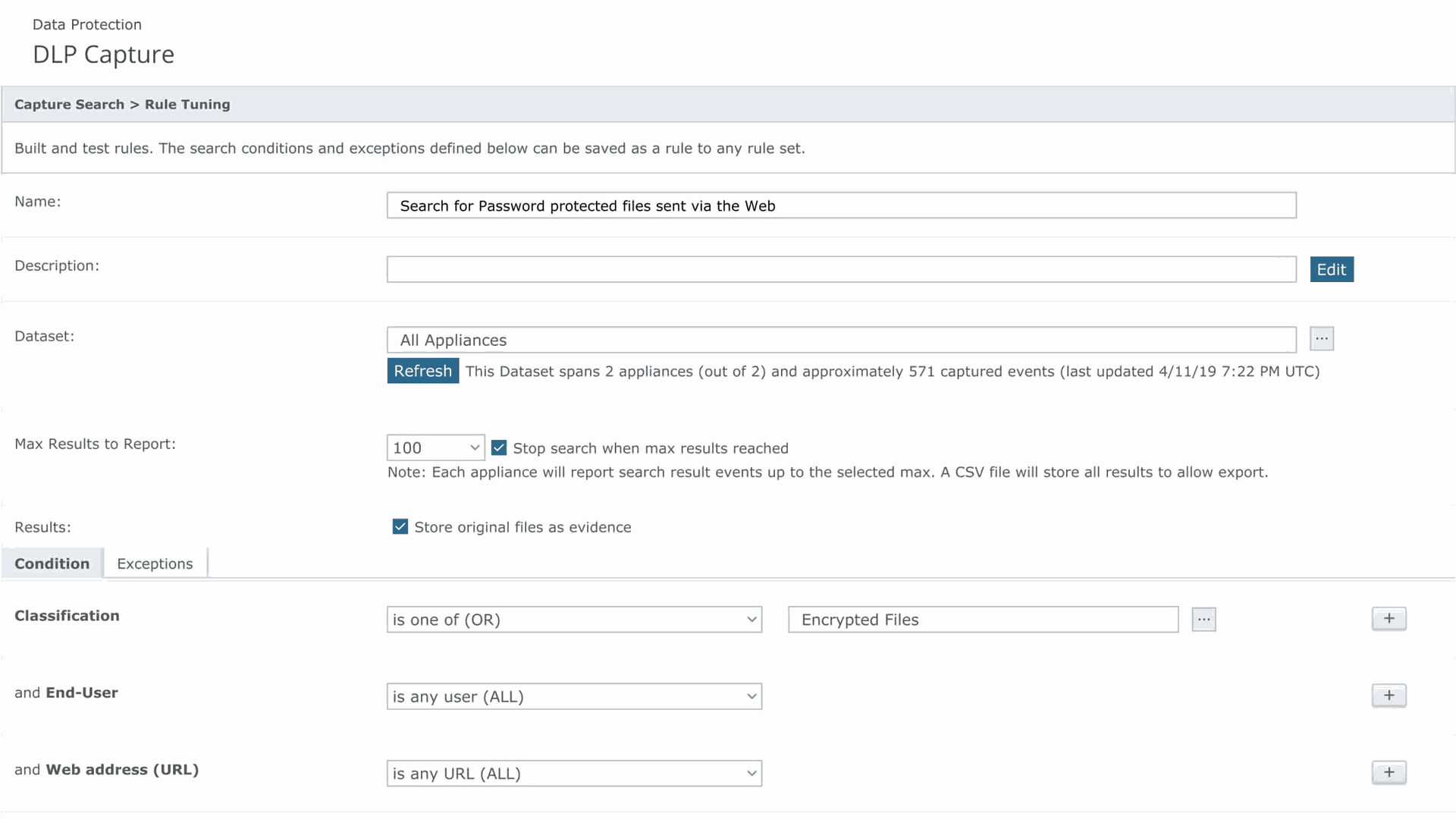

Los datos son el activo más crítico de cualquier empresa. La suite de Trellix Data Loss Prevention (DLP) está diseñada para proteger esta información sensible dondequiera que resida: en reposo en servidores y bases de datos, en uso en los endpoints de los empleados y en movimiento a través de la red y la nube. La solución permite a las organizaciones descubrir y clasificar sus datos confidenciales, monitorizar cómo se utilizan y aplicar políticas para prevenir fugas de información, ya sean accidentales o maliciosas. Esto es fundamental no solo para proteger la propiedad intelectual, sino también para garantizar el cumplimiento de normativas estrictas como GDPR, HIPAA o PCI DSS.

Gestión y Visibilidad Centralizada

Con la consola única de Trellix DLP, puede gestionar el despliegue, administrar políticas y monitorear eventos en tiempo real, además de obtener informes predefinidos para asegurar el cumplimiento de normativas.

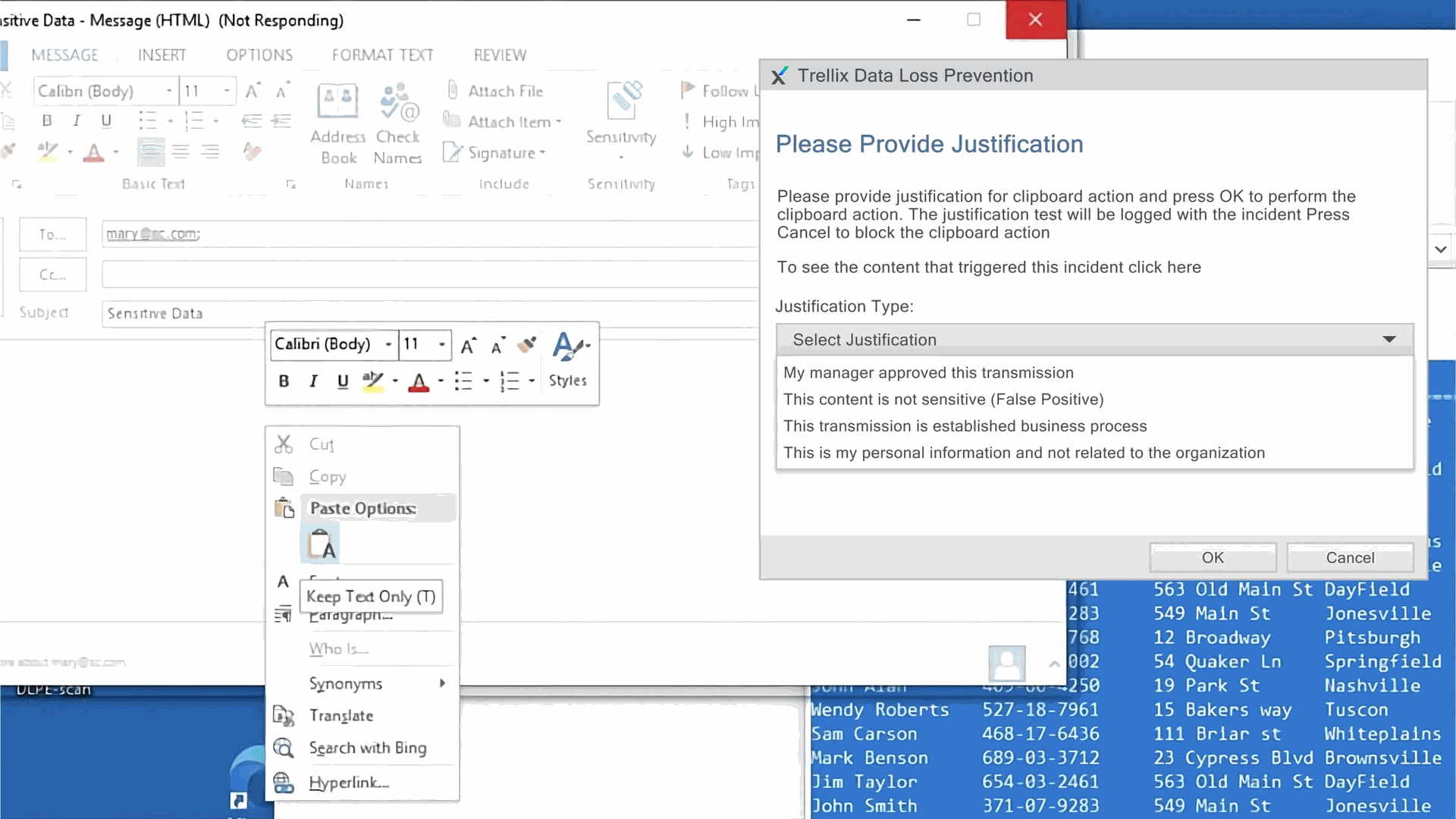

Notificaciones y Guía Instantánea para el Usuario

Evite la exfiltración de datos sin impactar la productividad del negocio. Trellix DLP le permite configurar notificaciones personalizadas que educan a los usuarios en tiempo real cuando intentan realizar una acción que viola las políticas de uso de datos. El sistema puede solicitarles una justificación, deteniendo posibles fugas de información mientras fomenta una cultura de seguridad más sólida.

Protección en los Principales Vectores de Amenaza

Aplique una defensa robusta y a medida en todos los canales por donde fluye su información. Con Trellix DLP, usted tiene el control total para:

- Implementar Políticas Flexibles: Utilice un completo conjunto de reglas predefinidas para un despliegue rápido o configure parámetros a medida para cumplir con los requisitos únicos de su organización.

- Proteger Datos Críticos: Identifique y proteja de forma proactiva la información más sensible y valiosa para su negocio, asegurando que los controles se apliquen donde más importa.

- Garantizar una Cobertura Total: Extienda la protección de manera consistente a través de los principales vectores de riesgo, desde la actividad en los endpoints (teclado, USB) hasta el correo electrónico, la web y los servicios en la nube.

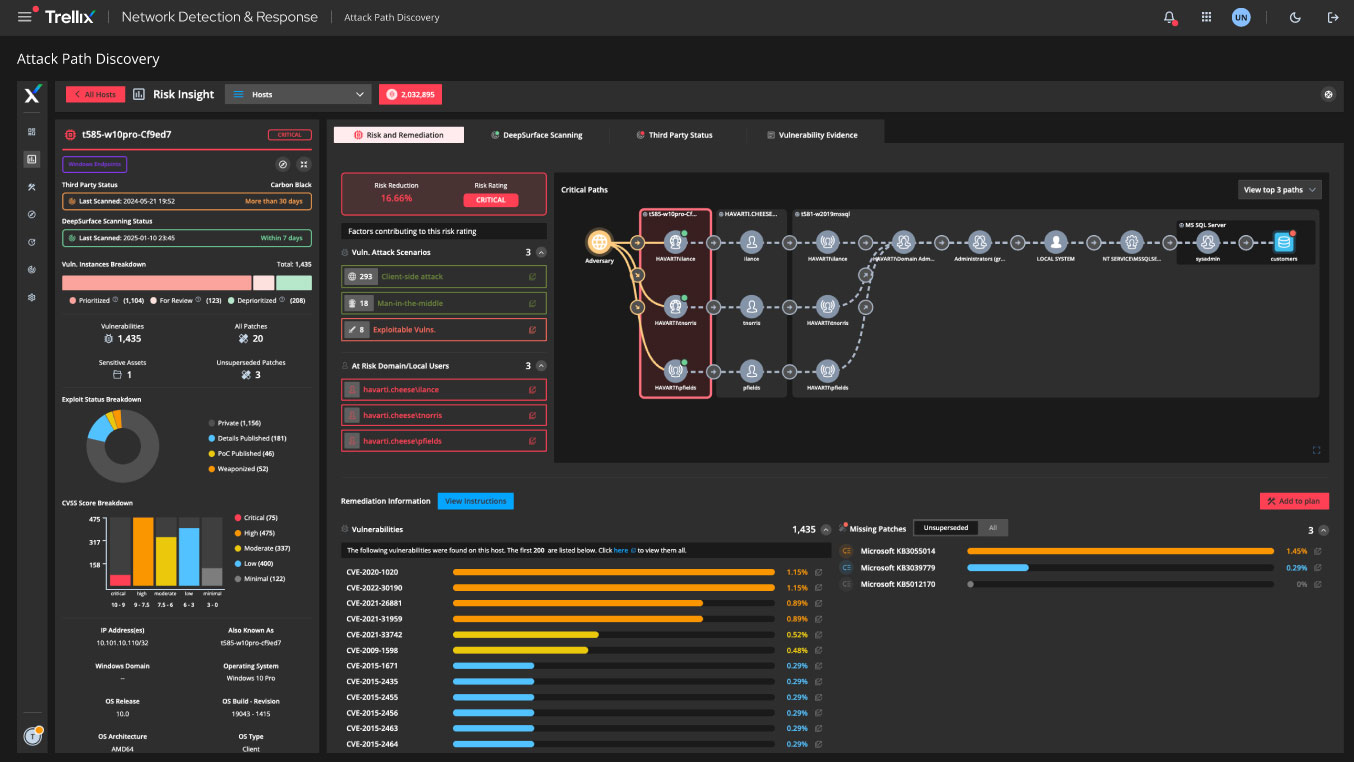

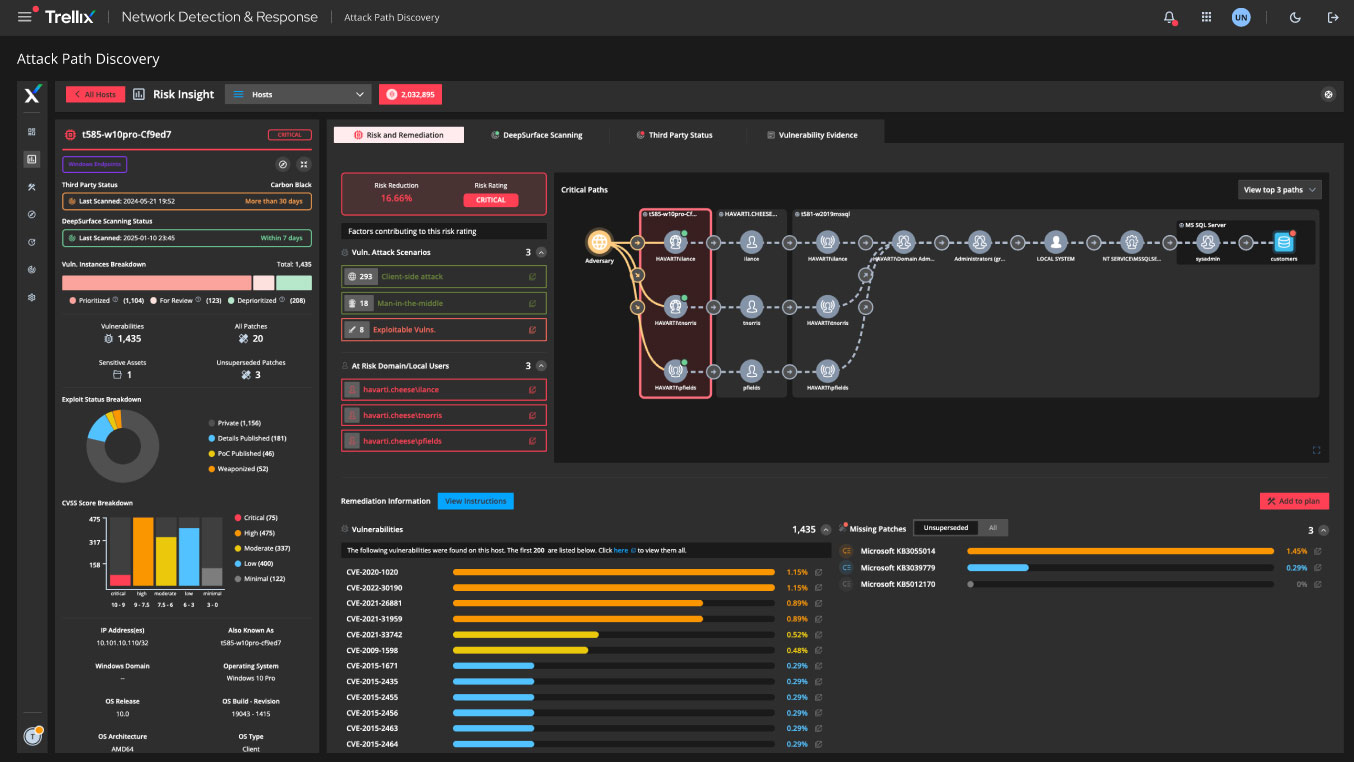

Visibilidad y Control Total de la Red con Trellix NDR

Si los endpoints son las puertas de la fortaleza corporativa, la red es el sistema circulatorio. Asegurarla requiere una visibilidad profunda y la capacidad de detectar a los atacantes que se mueven sigilosamente por su interior. Trellix Network Detection and Response (NDR) proporciona esta capacidad, transformando la seguridad de la red mediante una priorización inteligente del riesgo y una detección avanzada que funciona incluso en el tráfico cifrado.

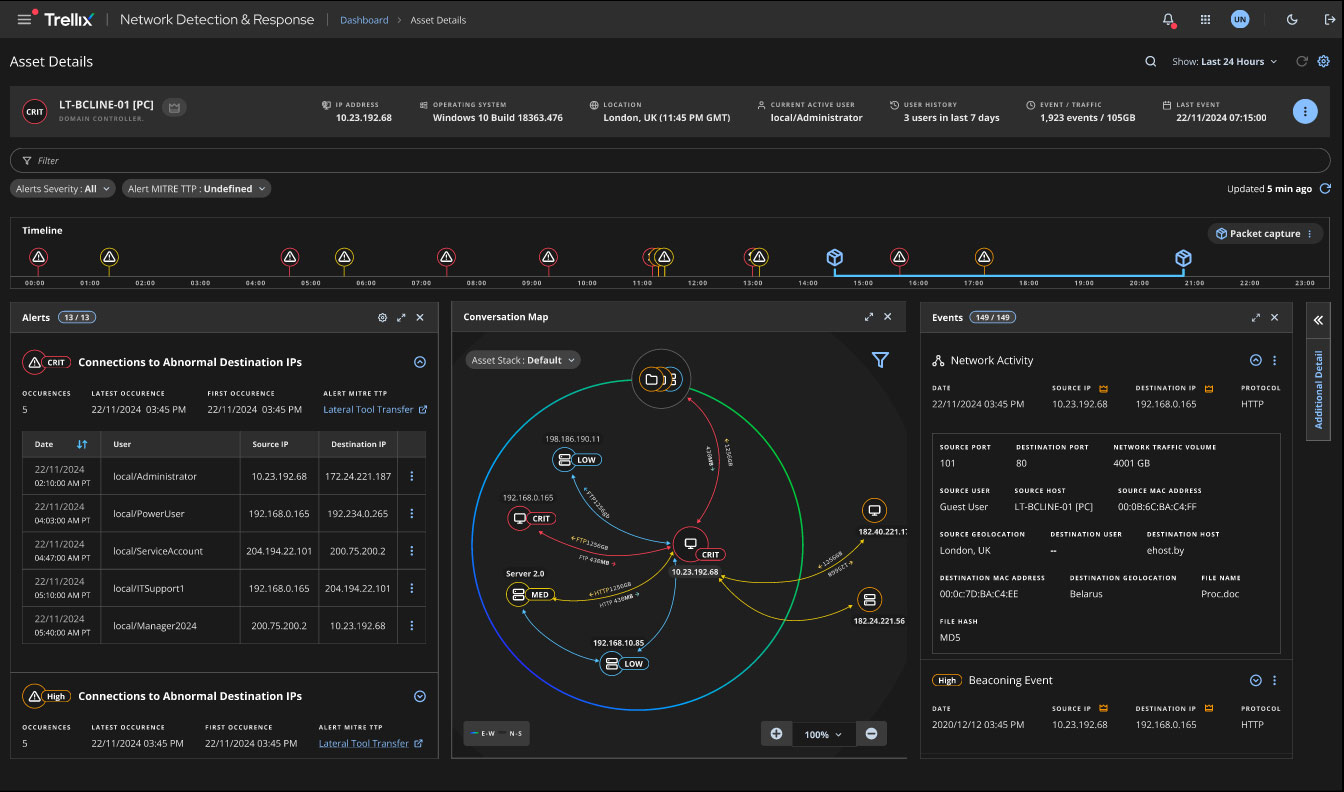

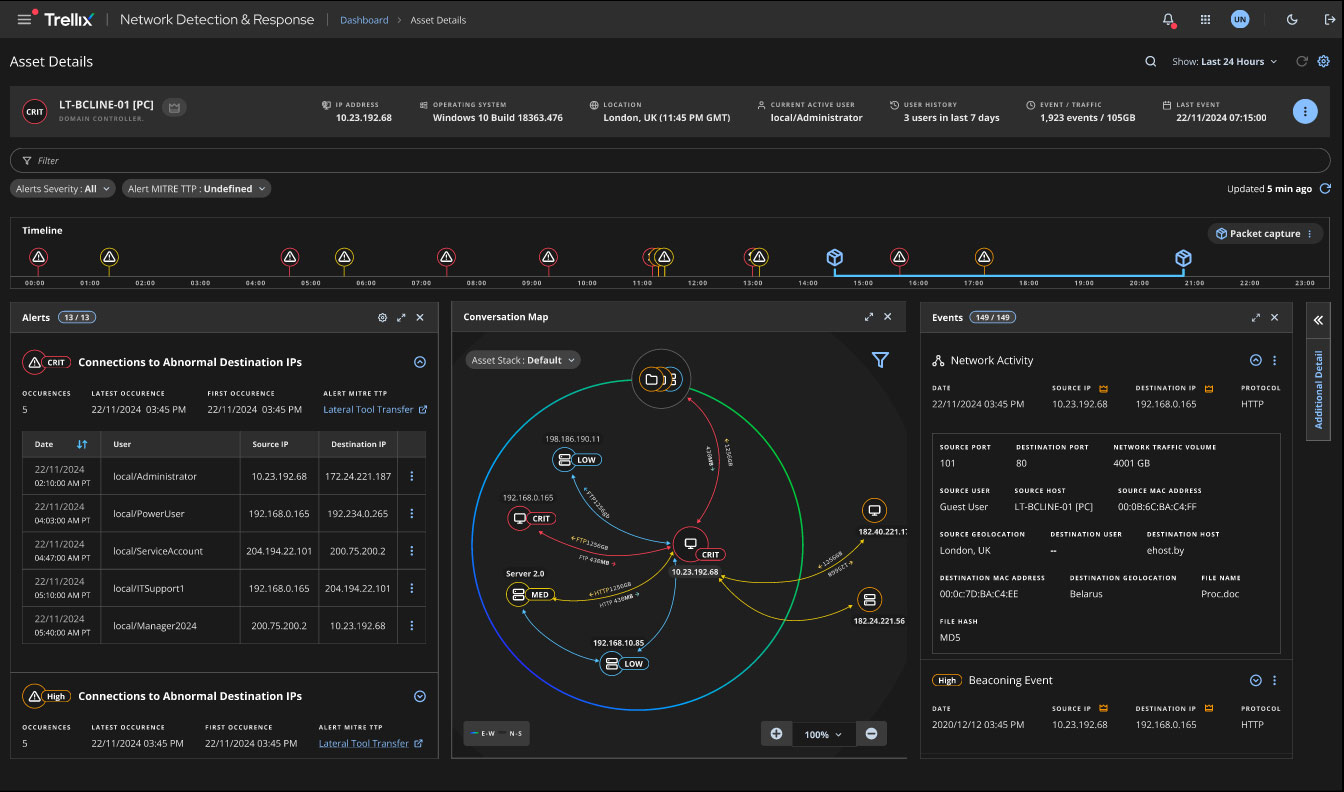

Investigación y Respuesta Unificadas

Los flujos de trabajo para la investigación de alertas proporcionan un contexto exhaustivo dentro de una única interfaz, eliminando la necesidad de alternar entre múltiples herramientas para el análisis de amenazas. La página mejorada de "Detalles de la Alerta" enriquece automáticamente cada evento con mapeos del framework MITRE ATT&CK, correlaciones con CVEs y contexto de inteligencia de amenazas. Adicionalmente, el grafo de conversación integrado visualiza las comunicaciones de red relacionadas con la alerta.

Desde este espacio de trabajo unificado que agrega toda la información relevante, los analistas pueden validar amenazas, comprender el alcance del ataque e iniciar acciones de respuesta de manera eficiente.

Flujos de Trabajo para Investigación de Activos

Las capacidades de investigación de activos proporcionan visibilidad sobre el riesgo del sistema y sus patrones de actividad. La página rediseñada de "Detalles del Activo" combina evaluaciones de vulnerabilidad, historial de alertas, comunicaciones de red y el estado del endpoint en un perfil de riesgo integral.

El grafo de conversación integrado revela relaciones de red tanto primarias como secundarias, permitiendo a los analistas identificar rápidamente posibles rutas de movimiento lateral. La visualización en línea de tiempo muestra la progresión de las alertas y los cambios en la actividad de red, proporcionando un contexto crucial para comprender la evolución de un ataque y los indicadores de compromiso del sistema.

Flujos de Trabajo para Investigación de Activos

Las capacidades de investigación de activos proporcionan visibilidad sobre el riesgo del sistema y sus patrones de actividad. La página rediseñada de "Detalles del Activo" combina evaluaciones de vulnerabilidad, historial de alertas, comunicaciones de red y el estado del endpoint en un perfil de riesgo integral.

El grafo de conversación integrado revela relaciones de red tanto primarias como secundarias, permitiendo a los analistas identificar rápidamente posibles rutas de movimiento lateral. La visualización en línea de tiempo muestra la progresión de las alertas y los cambios en la actividad de red, proporcionando un contexto crucial para comprender la evolución de un ataque y los indicadores de compromiso del sistema.

Detecciones Avanzadas y Descubrimiento de Rutas de Ataque

Detecciones y Análisis Avanzados: Cobertura Integral de Amenazas Los atacantes modernos utilizan técnicas de evasión sofisticadas que eluden los sistemas de detección tradicionales basados en firmas. Trellix NDR ofrece capacidades de detección multicapa que identifican amenazas en todas las fases del ataque, con especial fortaleza en el análisis de comunicaciones cifradas y la identificación de sutiles anomalías de comportamiento.

Descubrimiento de Rutas de Ataque Comprender los posibles vectores de ataque antes de que ocurra una explotación representa un cambio fundamental hacia operaciones de seguridad proactivas. El Descubrimiento de Rutas de Ataque visualiza cómo los atacantes podrían escalar privilegios y moverse lateralmente a través de la infraestructura de red, combinando datos de vulnerabilidad en tiempo real con análisis de la topología de red para identificar los activos más críticos y de mayor riesgo.

Esta capacidad se integra de forma nativa con Tenable Security Center para proporcionar una priorización de vulnerabilidades informada por el riesgo, transformando las puntuaciones genéricas de CVSS en evaluaciones de riesgo contextuales basadas en la viabilidad real del ataque. Ahora, los equipos de seguridad pueden enfocar sus esfuerzos de remediación en las vulnerabilidades que suponen una amenaza genuina para los sistemas críticos del negocio, en lugar de abordar cada debilidad identificada.

Detecciones Avanzadas y Descubrimiento de Rutas de Ataque

Detecciones y Análisis Avanzados: Cobertura Integral de Amenazas Los atacantes modernos utilizan técnicas de evasión sofisticadas que eluden los sistemas de detección tradicionales basados en firmas. Trellix NDR ofrece capacidades de detección multicapa que identifican amenazas en todas las fases del ataque, con especial fortaleza en el análisis de comunicaciones cifradas y la identificación de sutiles anomalías de comportamiento.

Descubrimiento de Rutas de Ataque Comprender los posibles vectores de ataque antes de que ocurra una explotación representa un cambio fundamental hacia operaciones de seguridad proactivas. El Descubrimiento de Rutas de Ataque visualiza cómo los atacantes podrían escalar privilegios y moverse lateralmente a través de la infraestructura de red, combinando datos de vulnerabilidad en tiempo real con análisis de la topología de red para identificar los activos más críticos y de mayor riesgo.

Esta capacidad se integra de forma nativa con Tenable Security Center para proporcionar una priorización de vulnerabilidades informada por el riesgo, transformando las puntuaciones genéricas de CVSS en evaluaciones de riesgo contextuales basadas en la viabilidad real del ataque. Ahora, los equipos de seguridad pueden enfocar sus esfuerzos de remediación en las vulnerabilidades que suponen una amenaza genuina para los sistemas críticos del negocio, en lugar de abordar cada debilidad identificada.

El Desafío del Tráfico Cifrado: Detección Sin Decodificación

Hasta el 95% de todo el tráfico de red actual está cifrado, lo que crea un punto ciego masivo para las herramientas de seguridad tradicionales que dependen de la inspección profunda de paquetes. La desencriptación masiva de todo el tráfico (man-in-the-middle) es computacionalmente prohibitiva, introduce latencia y crea importantes riesgos de privacidad y cumplimiento normativo (como GDPR). Trellix NDR resuelve este conflicto fundamental entre seguridad y privacidad mediante el Análisis de Tráfico Cifrado (ETA), que analiza los metadatos y los patrones de comportamiento del tráfico sin necesidad de ver el contenido.

.

Técnicas Clave de ETA:

- TLS Fingerprinting (JA3/JA3S): Esta técnica avanzada crea una "huella digital" única para cada aplicación cliente basada en los parámetros específicos que utiliza en el saludo inicial de una conexión TLS/SSL (el paquete ClientHello). Dado que diferentes familias de malware o herramientas de ataque a menudo tienen implementaciones de TLS únicas y estáticas, su huella JA3 se convierte en un indicador de compromiso de alta fidelidad. Trellix NDR utiliza estas huellas para identificar comunicaciones maliciosas, incluso si el tráfico está completamente cifrado y los servidores de comando y control cambian constantemente de dirección IP.

- Análisis de Certificados y Comportamiento SSL: La plataforma analiza los metadatos de los certificados SSL/TLS, detectando anomalías como certificados autofirmados, caducados, que utilizan cifrados débiles o emitidos por autoridades con mala reputación. Estos indicadores a menudo delatan la infraestructura de un atacante.

.

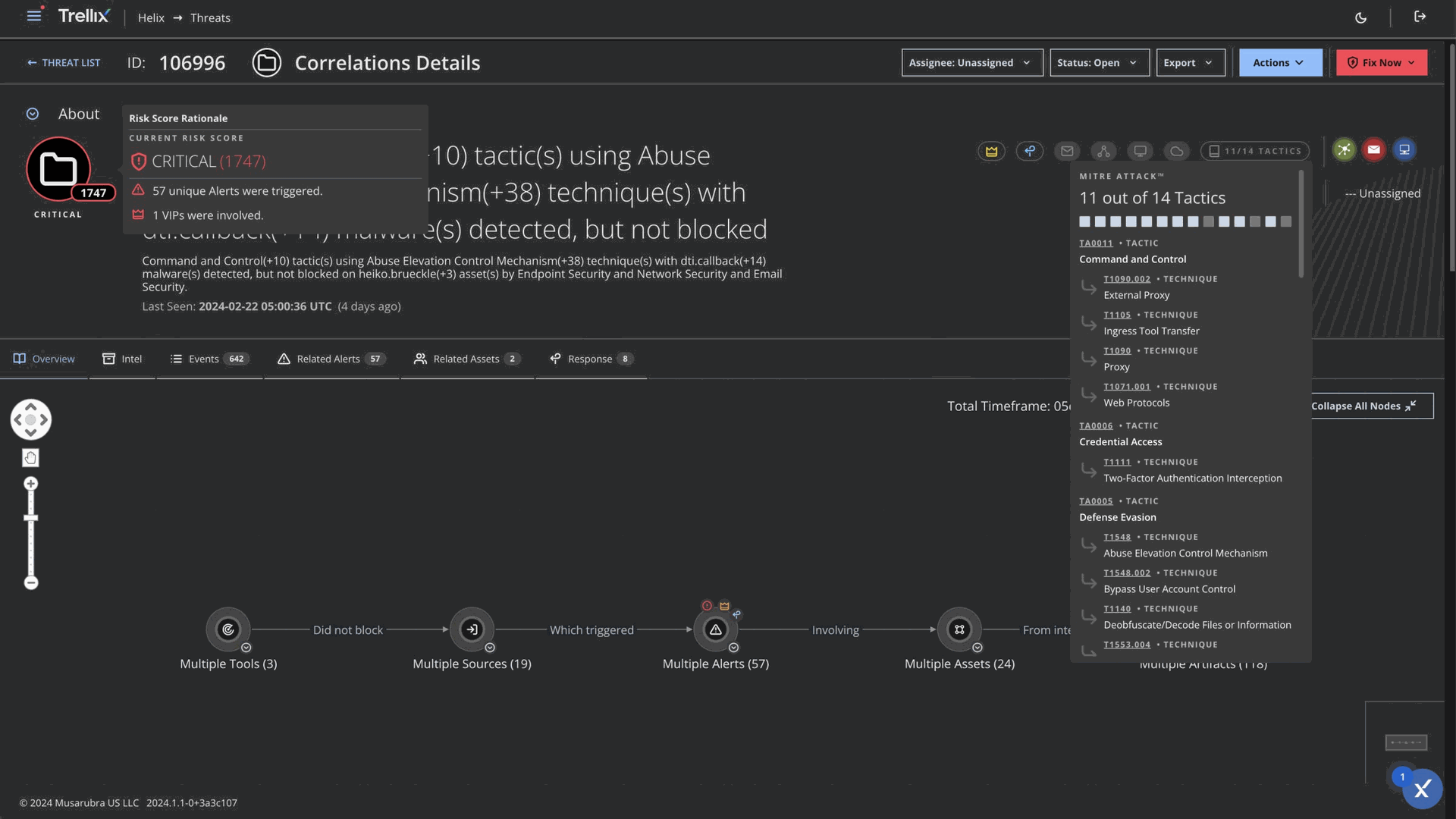

Interrumpiendo al Atacante: Detección de Movimiento Lateral y Mapeo con MITRE ATT&CK

Una vez que un atacante ha comprometido un sistema inicial, su siguiente objetivo es moverse lateralmente a través de la red para encontrar activos de alto valor. Trellix NDR se especializa en detectar estas técnicas de movimiento lateral, que a menudo son sutiles y se mezclan con el tráfico legítimo. Cada detección, ya sea un escaneo de puertos interno, un intento de autenticación anómalo o el uso de un protocolo de forma inusual, se mapea automáticamente al marco

MITRE ATT&CK. Este mapeo proporciona a los analistas un contexto instantáneo sobre las tácticas, técnicas y procedimientos (TTPs) del adversario, lo que les permite comprender la intención del atacante y acelerar drásticamente la investigación y la respuesta.

Priorización Inteligente de Riesgos: Centrándose en lo que Importa

El "Risk Aggregation Framework" de Trellix NDR representa un cambio fundamental desde un enfoque centrado en amenazas a uno centrado en riesgos de negocio. En lugar de abrumar al SOC con miles de alertas de "actividad anómala", la plataforma evalúa cada evento en función de su contexto empresarial para responder a la pregunta más importante para un CISO: "¿Cuánto debería importarme esta alerta?". Esta evaluación se basa en tres ejes clave :

- Criticidad del Activo: ¿El dispositivo involucrado es un servidor de base de datos de producción o un portátil en la red de invitados?

- Exposición a Vulnerabilidades: ¿El activo objetivo tiene vulnerabilidades conocidas que esta táctica de ataque específica podría explotar? (La plataforma se integra con escáneres de vulnerabilidades como Tenable para enriquecer este contexto ).

- Táctica MITRE ATT&CK: ¿Esta actividad es un evento aislado o forma parte de una cadena de ataque conocida y peligrosa, como la exfiltración de datos o la preparación para un ataque de ransomware?

Al combinar estos tres factores, Trellix NDR genera un flujo de alertas priorizadas por riesgo real, permitiendo que los analistas dediquen su tiempo y atención a los incidentes que representan una amenaza genuina para la organización.

XDR en la Práctica: Más Allá de la Detección en el Endpoint

La Detección y Respuesta Extendidas (XDR) representa la evolución natural de la seguridad, superando las limitaciones de las soluciones centradas en un único vector como el EDR (Endpoint Detection and Response). Una plataforma XDR ingiere y correlaciona automáticamente datos de telemetría de múltiples capas de seguridad —incluyendo endpoints, redes, cargas de trabajo en la nube, correo electrónico y más— para proporcionar un contexto unificado y completo de la cadena de ataque. A diferencia del EDR, que se limita al endpoint, o del MDR (Managed Detection and Response), que es un servicio gestionado, XDR es una plataforma tecnológica que unifica la prevención, detección y respuesta en toda la infraestructura. Su objetivo es convertir el torrente inmanejable de alertas de bajo nivel en un número reducido de incidentes de alta fidelidad y priorizados, permitiendo a los equipos de seguridad centrarse en las amenazas más críticas.

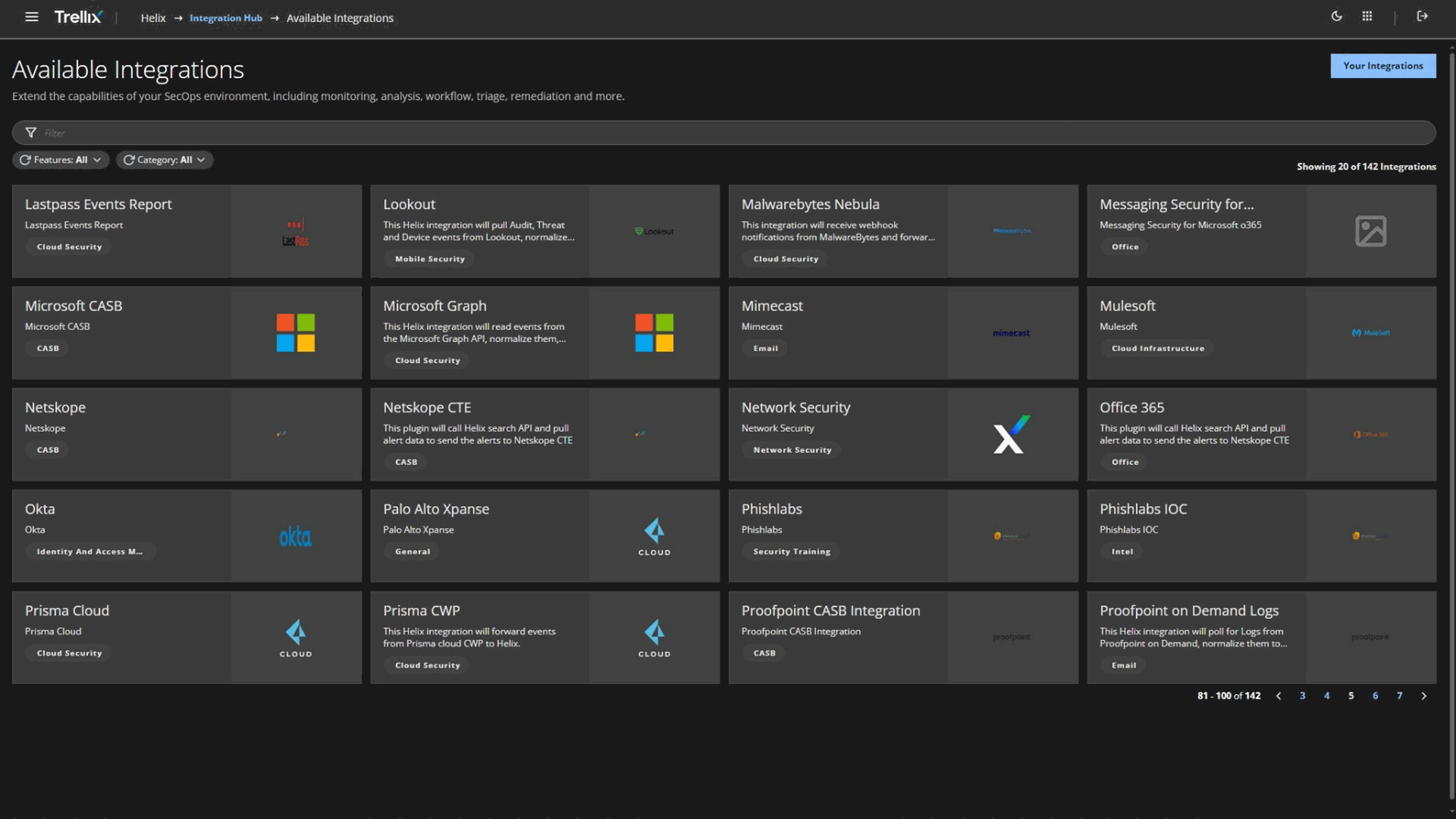

Una Arquitectura Abierta y Nativa: El Poder de la Integración

La plataforma Trellix XDR se fundamenta en una estrategia de mercado dual y pragmática que ofrece una flexibilidad sin precedentes. Esta arquitectura combina lo mejor de los mundos nativo y abierto para adaptarse a las necesidades únicas de cada gran empresa.

Nativa: La plataforma se integra de forma nativa y profunda con el portafolio de controles de seguridad best-of-breed de Trellix, que abarca Endpoint Security, Network Security, Data Protection, Email Security y Threat Intelligence. Esta integración nativa optimiza la correlación de datos entre entornos y ayuda a las organizaciones a consolidar su pila tecnológica, reduciendo la huella de proveedores y la complejidad de la gestión.

Abierta: Consciente de que las grandes empresas tienen inversiones significativas en herramientas de seguridad existentes, la plataforma Trellix XDR está diseñada para ser abierta. Es capaz de ingerir datos de más de 1,000 fuentes de terceros y cuenta con más de 490 integraciones listas para usar con más de 230 proveedores. Esto permite a las organizaciones maximizar el valor de sus inversiones actuales, evitar el bloqueo de proveedores (vendor lock-in) y obtener una visibilidad completa de su entorno de seguridad desde el primer día. Como afirma un responsable de seguridad en una empresa de aeroespacial y defensa: "Nos encanta cómo Trellix se integra con todo lo que ya tenemos".

Esta arquitectura abierta es, además, un pilar fundamental para la implementación de estrategias de seguridad modernas como Zero Trust, que requieren una visibilidad exhaustiva y una integración profunda entre los sistemas de identidad, los endpoints y la red para verificar continuamente la confianza.

Security Operations (SecOps): Maximizando la Eficiencia del SOC

Trellix Helix Connect es el cerebro de la plataforma XDR, funcionando como una solución de operaciones de seguridad que combina las capacidades de un SIEM (Security Information and Event Management) de próxima generación con las de un SOAR (Security Orchestration, Automation, and Response). Integra y correlaciona los datos de todas las demás soluciones de Trellix y de cientos de herramientas de terceros. Su principal valor reside en la automatización de los flujos de trabajo de respuesta a incidentes. A través de

playbooks predefinidos y personalizables, Helix Connect puede orquestar una serie de acciones de respuesta a través de múltiples sistemas (por ejemplo, bloquear un hash en el EDR, una IP en el firewall y un remitente en el gateway de correo) de forma automática, estandarizando los procesos y reduciendo el MTTR a minutos.

Trellix Helix Connect

Obtenga contexto potenciado por IA que abarca todos los vectores de amenaza y herramientas de seguridad, y responda a incidentes en minutos.

Ingesta de Datos Simplificada desde Múltiples Fuentes

Simplifique la ingesta de datos desde una amplia gama de fuentes. Helix Connect se adapta a su entorno actual con más de 500 integraciones con 230 proveedores, permitiéndole utilizar y sacar el máximo provecho de los datos que ya posee.

Visualice la Historia Completa de un Ataque al Instante

Los datos se ingieren desde múltiples fuentes y luego son correlacionados automáticamente mediante análisis y reglas predefinidas. Este proceso crea detecciones unificadas que abarcan múltiples vectores de ataque y diversas herramientas de seguridad (multi-vendor), permitiéndole reconstruir la historia completa de un incidente de forma rápida y precisa.

Investigue y Responda con Confianza

El contexto enriquecido por Inteligencia Artificial permite a usuarios de cualquier nivel de habilidad investigar amenazas con guías inteligentes y ejecutar automatizaciones de respuesta a través de una interfaz visual de tipo "apuntar y hacer clic".

Aumente la Eficiencia de sus Equipos de Seguridad

Helix Connect ofrece una interfaz unificada y fácil de usar, diseñada para analistas de cualquier nivel. Permite visualizar datos de un vistazo, avanzar rápidamente en una investigación, crear y gestionar casos, configurar reglas, aplicar etiquetas y realizar búsquedas globales, todo ello centralizado en una única interfaz.

El Concepto de "Living Security": Más Allá de la Defensa Estática

Trellix introduce el concepto de "Living Security" o "Seguridad Viva", una filosofía que va más allá de la defensa estática y reactiva tradicional. Se materializa en una plataforma concebida como un ecosistema vivo que aprende y se adapta continuamente para fortalecerse, volviéndose más ágil e inteligente frente a las amenazas emergentes. Este enfoque evolutivo es fundamental en un entorno donde los atacantes modifican constantemente sus tácticas, técnicas y procedimientos. En lugar de depender únicamente de firmas conocidas, la plataforma de Trellix utiliza el aprendizaje automático y la inteligencia artificial para detectar comportamientos anómalos y predecir ataques antes de que se materialicen

La plataforma en que los CISOs confían

La plataforma en que los CISOs confían